أيزو/أي إي سي 27001

|

Achmad Kirang Informasi pribadiLahir(1941-11-08)8 November 1941 Mamuju, IndonesiaMeninggal31 Maret 1981(1981-03-31) (umur 31) Don Muang, ThailandKebangsaan IndonesiaAlma materAkademi MiliterPenghargaan sipil TNI - KPLB AnumertaKarier militerPihakIndonesiaDinas/cabang TNI Angkatan DaratMasa dinas—1981Pangkat Letnan SatuSatuanInfanteri (Kopassandha)Pangkat terakhirnya adalah Capa Inf., tetapi karena gugur dalam tugas, maka diberikan Kenaikan Pangkat Luar Biasa (KPLB) dinaikan pangkat 2…

Peta infrastruktur dan tata guna lahan di Komune Aulnois. = Kawasan perkotaan = Lahan subur = Padang rumput = Lahan pertanaman campuran = Hutan = Vegetasi perdu = Lahan basah = Anak sungaiAulnois merupakan sebuah komune di departemen Vosges yang terletak pada sebelah timur laut Prancis. Lihat pula Komune di departemen Vosges Referensi INSEE lbsKomune di departemen Vosges Les Ableuvenettes Ahéville Aingeville Ainvelle Allarmont Ambacourt Ameuvelle …

Grafiti yang menampilkan frase tersebut di perlintasan Interstate 71, Cincinnati Epstein tidak bunuh diri adalah sebuah frase yang menjelaskan berbagai teori konspirasi seputar kematian Jeffrey Epstein yang dipersengketakan dan secara resmi dinyatakan gantung diri. Epstein adalah seorang ahli keuangan dan terdakwa pelaku seks Amerika Serikat yang memiliki hubungan dengan orang-orang kaya dan berkuasa, dan laporan bunuh diri-nya berujung pada sejumlah hipotesis soal keadaan dan sebab kematiannya.…

GlempangDesaGlempangPeta lokasi Desa GlempangNegara IndonesiaProvinsiJawa TengahKabupatenBanjarnegaraKecamatanMandirajaKode pos53473Kode Kemendagri33.04.03.2005 Luas569,91 hektarJumlah penduduk5.383 jiwa (2018)Kepadatan944 jiwa/km² Glempang (Jawa: ꦢꦼꦱ ꦒ꧀ꦭꦼꦩ꧀ꦥꦁ, translit. desa glempang) Adalah sebuah desa di kecamatan Mandiraja, Banjarnegara, Jawa Tengah,Indonesia.[1][2] Geografi - Batas Desa Utara purwasaba,simbang Timur kebanaran Selatan dono…

NetLink beralih ke halaman ini. Untuk program Linux, lihat Netlink. Sega Net Link Sega Net Link (juga disebut Sega Saturn Net Link) adalah sebuah alat untuk konsol permainan Sega Saturn untuk menyediakan para pemakai Saturn dengan akses internet dan akses ke surat elektronik melalui konsol mereka. Unit tersebut dirilis pada 31 Oktober 1996. Pranala luar Planetweb Learn Planetweb's Self-Download Feature Diarsipkan 2005-04-04 di Wayback Machine. Sega Saturn NetLink League: Information about the Ne…

Letak Springfield di Oregon Springfield merupakan sebuah kota di Kabupaten Lane, Oregon, Amerika Serikat. Kota ini letaknya di bagian barat di negara itu. Pada tahun 2006, kota ini memiliki jumlah penduduk sebanyak 57.065 jiwa dengan memiliki luas wilayah 37,3 km². Kepadatan penduduk 3.670,7 jiwa/km². Tokoh terkenal Eric Milligan Howard W. Robertson Ken Kesey Peter DeFazio Pranala luar City of Springfield Diarsipkan 2011-09-02 di Wayback Machine. Springfield Chamber of Commerce Oregon Blu…

Part of a series onBritish law Acts of Parliament of the United Kingdom Year 1801 1802 1803 1804 1805 1806 1807 1808 1809 1810 1811 1812 1813 1814 1815 1816 1817 1818 1819 1820 1821 1822 1823 1824 1825 1826 1827 1828 1829 1830 1831 1832 1833 1834 1835 1836 1837 1838 1839 1840 1841 1842 1843 1844 1845 1846 1847 1848 1849 1850 1851 1852 1853 1854 1855 1856 1857 1858 1859 1860 1861 1862 1863 1864 1865 1866 1867 1868 1869 1870 1871 1872 1873 1874 1875 1876 1877 1878 1879…

Об экономическом термине см. Первородный грех (экономика). ХристианствоБиблия Ветхий Завет Новый Завет Евангелие Десять заповедей Нагорная проповедь Апокрифы Бог, Троица Бог Отец Иисус Христос Святой Дух История христианства Апостолы Хронология христианства Ранне…

45°18′22″N 81°38′06″W / 45.306225°N 81.635113°W / 45.306225; -81.635113 Both flowerpots The bigger flowerpot Flowerpot Island is an island in Georgian Bay, in the Canadian province of Ontario, and is a part of Fathom Five National Marine Park. The island spans 2.1 kilometres (1.3 mi) from east to west, and 1.5 kilometres (0.93 mi) from north to south, and has a total area of 2 square kilometres (490 acres). The name of the island comes from two rock …

2021 studio album by Iron MaidenSenjutsuStudio album by Iron MaidenReleased3 September 2021 (2021-09-03)RecordedEarly 2019StudioGuillaume Tell (Paris)[1]GenreHeavy metalLength81:53Label Parlophone BMG (US) ProducerKevin ShirleyIron Maiden studio albums chronology The Book of Souls(2015) Senjutsu(2021) Alternative cover[2]The alternative cover was featured on the back of the packaging in physical version. Singles from Senjutsu The Writing on the WallReleased…

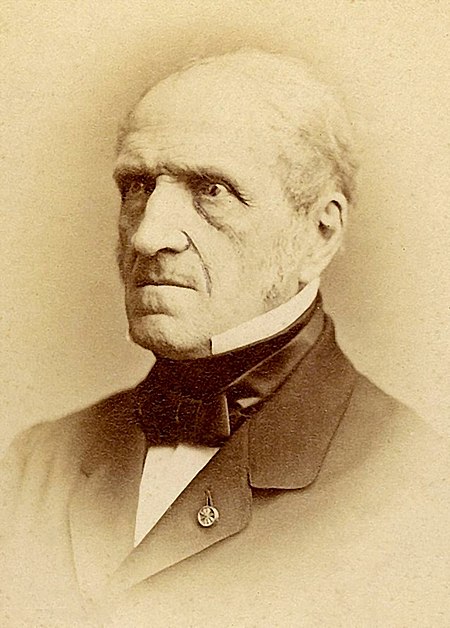

Michel ChaslesMichel ChaslesLahir(1793-11-15)15 November 1793Épernon, PrancisMeninggal18 Desember 1880(1880-12-18) (umur 87)ParisKebangsaanPrancisAlmamaterÉcole PolytechniqueDikenal atasTeorema ChaslesPenghargaanMedali Copley (1865)Karier ilmiahBidangMatematikaPembimbing doktoralSiméon Denis Poisson[1]Mahasiswa doktoralJean Gaston Darboux Hubert Anson Newton Michel Floréal Chasles (15 November 1793 – 18 Desember 1880) adalah seorang matematikawan asal Prancis. Bi…

Teams representing Xavier University Xavier MusketeersUniversityXavier UniversityConferenceBig East (primary)independent (women's lacrosse)NCAADivision IAthletic directorGreg ChristopherLocationEvanston, Cincinnati, OhioVarsity teams16Basketball arenaCintas CenterBaseball stadiumJ. Page Hayden FieldOther venuesCincinnati GardensMascotD'Artagnan, Blue BlobNicknameMusketeersColorsNavy blue, white, and gray[1] Websitewww.goxavier.com The Xavier Mu…

Cet article est une ébauche concernant un acteur américain. Vous pouvez partager vos connaissances en l’améliorant (comment ?) selon les conventions filmographiques. Pour les articles homonymes, voir Jaffe. Sam JaffeDans la série télévisée Ben CaseyBiographieNaissance 10 mars 1891New York (État de New York)États-UnisDécès 24 mars 1984 (à 93 ans)Beverly HillsSépulture Eden Memorial Park Cemetery (en)Nationalité AméricaineFormation City College of New YorkTownsend Harris…

Marvel Comics fictional character Comics character Beta Ray BillBeta Ray Bill on the cover of The Mighty Thor #337 (November 1983)Art by Walt SimonsonPublication informationPublisherMarvel ComicsFirst appearanceThe Mighty Thor #337 (November 1983)Created byWalt SimonsonIn-story informationSpeciesKorbinitePlace of originKorbinTeam affiliationsOmega FlightStar MastersAsgardThor CorpsAnnihilatorsGuardians of the GalaxyNotable aliasesSimon Walters, Beta Ray ThorAbilitiesSuperhuman strength, speed, s…

This article has multiple issues. Please help improve it or discuss these issues on the talk page. (Learn how and when to remove these template messages) This article possibly contains original research. Please improve it by verifying the claims made and adding inline citations. Statements consisting only of original research should be removed. (March 2013) (Learn how and when to remove this message) This article needs additional citations for verification. Please help improve this article by ad…

Artikel ini tidak memiliki referensi atau sumber tepercaya sehingga isinya tidak bisa dipastikan. Tolong bantu perbaiki artikel ini dengan menambahkan referensi yang layak. Tulisan tanpa sumber dapat dipertanyakan dan dihapus sewaktu-waktu.Cari sumber: IPhone 15 Pro – berita · surat kabar · buku · cendekiawan · JSTOR iPhone 15 ProiPhone 15 Pro MaxiPhone 15 Pro dalam warna Natural TitaniumMerekApple Inc.PembuatFoxconnSeri17thRilis pertama22 September 2023P…

Sceaux 行政国 フランス地域圏 (Région) イル=ド=フランス地域圏県 (département) オー=ド=セーヌ県郡 (arrondissement) アントニー郡小郡 (canton) 小郡庁所在地INSEEコード 92071郵便番号 92330市長(任期) フィリップ・ローラン(2008年-2014年)自治体間連合 (fr) メトロポール・デュ・グラン・パリ人口動態人口 19,679人(2007年)人口密度 5466人/km2住民の呼称 Scéens地理座標 北緯48度46�…

此條目需要补充更多来源。 (2021年7月4日)请协助補充多方面可靠来源以改善这篇条目,无法查证的内容可能會因為异议提出而被移除。致使用者:请搜索一下条目的标题(来源搜索:美国众议院 — 网页、新闻、书籍、学术、图像),以检查网络上是否存在该主题的更多可靠来源(判定指引)。 美國眾議院 United States House of Representatives第118届美国国会众议院徽章 众议院旗帜…

Stadio Velodromo LibertasStadio di Via Bellini Informazioni generaliStato Italia UbicazioneVia Vincenzo BelliniFirenze Inizio lavori1920 Inaugurazione1922 Chiusura1931 DemolizioneAnni cinquanta CostoCirca 500 000 lire ProprietarioP.G.F. Libertas (1922-1926) ACF Fiorentina (1926-anni '50) ProgettoArch. Baldacci Informazioni tecnichePosti a sedere10 000 StrutturaIn cemento armato CoperturaPer la tribuna autorità Pista d’atleticaIn pirite Mat. del terrenoErba Dim. del terreno105×68 m Uso e…

Transforming a function in such a way that it only takes a single argument This article is about the mathematical technique. For the cooking process of this name, see Curry. For the leather finishing process, see Currier. For horse grooming, see Currycomb. In mathematics and computer science, currying is the technique of translating a function that takes multiple arguments into a sequence of families of functions, each taking a single argument. In the prototypical example, one begins with a func…