此條目介紹的是2017年5月12日开始流行的电脑軟體。关于有勒索行为的軟體,请见「

勒索軟體 」。

WannaCry (直译“想哭”[ 2] [ 3] [ 4] [ 5] [ 6] WannaCrypt [ 7] WanaCrypt0r 2.0 [ 8] [ 9] Wanna Decryptor [ 10] NSA 的“永恒之蓝 ”(EternalBlue)漏洞利用程序 透過互联网 对全球运行Microsoft Windows 操作系统的计算机 进行攻击的加密型勒索軟體 兼蠕虫病毒 (Encrypting Ransomware Worm)。该病毒利用AES-128 和RSA算法 恶意加密用户文件以勒索比特币 ,使用Tor 进行通讯[ 11] [ 12]

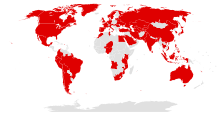

2017年5月,此程式大规模感染包括西班牙電信 在内的许多西班牙公司、英国 國民保健署 [ 13] 聯邦快遞 和德国铁路股份公司 。据报道,至少有99个国家的其他目标在同一时间遭到WanaCrypt0r 2.0的攻击(截至2018年,已有大约150个国家遭到攻击)。[ 14] [ 15] [ 16] [ 17] 俄罗斯联邦内务部 、俄羅斯聯邦緊急情況部 和俄罗斯电信公司MegaFon [ 18] 公安机关 使用的内网 [ 19] 国家互联网应急中心 亦发布通报[ 20] [ 21]

WannaCry被认为利用了美国国家安全局 的“永恒之蓝 ”(EternalBlue)工具 以攻击运行Microsoft Windows操作系统的计算机。[ 17] [ 9] [ 22] [需要較佳来源 。“永恒之蓝”利用了某些版本的微软伺服器訊息區塊 (SMB)协议中的數個漏洞,而當中最嚴重的漏洞是允許遠端電腦執行程式碼。修复该漏洞的安全补丁已經于此前的2017年3月14日发布[ 23] [ 24]

此次爆发的电脑恶意程序对漏洞的利用基于“永恒之蓝”(EternalBlue )工具。黑客 组织“影子掮客 ”(The Shadow Brokers )在2017年4月14日发布了一批从方程式组织 (Equation Group )泄露的工具,其中便包括“永恒之蓝”[ 25] [ 26] [ 27] 美国国家安全局 [ 28] [ 29]

永恒之蓝利用了Windows 服务器消息块 1.0(SMBv1)的數個漏洞 ,這些漏洞在通用漏洞披露 (CVE)網站中分別被列為CVE -2017-0143 至CVE -2017-0148 。而就这些漏洞,微软公司 已于2017年3月14日在TechNet 發佈“MS17-010”的資訊安全公告,並向用户推送了Windows系统修复补丁“KB4013389”封堵此漏洞。[ 23] Windows Vista 或更新的作業系統(注:此补丁不支持Windows 8 ),較舊的Windows XP 等作業系統並不适用。[ 23]

2017年4月21日起,安全研究者检测到数以万计被安装DoublePulsar 后门 的计算机[ 30] [ 31] 指数增长 [ 32] [ 33] EternalBlue 外,WannaCry的本轮攻击也利用了这一名为DoublePulsar的后门[ 34] [ 35]

2017年5月12日[ 36] 互联网 开始广泛传播,感染了全球很多运行Windows系统的设备。该病毒进入目标主机之后,就会对主机硬盘 和存储装置中许多格式的文件进行加密[ 37] [ 38] [ 39] [ 40] 零日攻击 的漏洞(还没有补丁的安全漏洞),而微软早在2017年3月14日就推送了更新,封堵了这个漏洞。[ 23] [ 41]

没有及时下载这个补丁的Windows主机很可能被感染,而到目前为止,没有证据显示攻击者是有目标的进行攻击。还在运行已被微软淘汰的Windows XP 的主机则非常危险,因为微软早已不对Windows XP提供安全更新与支持。[ 42] Windows Server 2003 和Windows 8用户都可从微软网站下载修复补丁[ 43] [ 44] [ 45]

首轮受到攻擊的國家及地區

2017年5月12日晚,中国大陆內地部分高校学生反映电脑被病毒攻击,檔案被加密。病毒疑似透過教育网 传播[ 46] 山东大学 、南昌大学 、广西师范大学 、桂林電子科技大學 、大连海事大学 、东北财经大学 等十几家高校发布通知,提醒师生上网时注意防范[ 47] [ 48] 新浪微博 上不少用户反馈,北京、上海、江苏、天津等多地的出入境、派出所 等警方 内部网和政企专网也遭遇了病毒袭击,许多警方部门和政府部门由於勒索软件的影响被迫停止工作[ 49] [ 50] [ 51] [ 52] 中国国家互联网应急中心 发布关于防范WannaCry的情况通报,称全球约101.1万个IP地址遭受“永恒之蓝”SMB漏洞攻击工具的攻击尝试,发起攻击尝试的IP地址数量9300余个[ 53] [ 54]

截至香港時間2017年5月16日為止,香港電腦保安事故協調中心 收到受加密勒索軟件「WannaCry」攻擊的報告,增至31宗,比15日多14宗。新增個案一宗來自商業機構,其餘是家庭用戶,大部分都是使用微軟Windows軟件或伺服器。其中家庭用戶多使用Windows 7 ;商業用戶涉及Windows 7及Windows Server 2008 系統[ 55] [ 56] [ 57]

此病毒也重創臺灣,爆發初期,受到感染的電腦使用者於PTT 、Dcard 等社群發文,而後臺灣媒體在2017年5月13日對此新聞作出大篇幅報導。

2018年8月3日台積電發生成立以來重大資安事件,造成竹科、中科與南科廠區停工,此次事件肇因為新機台在安裝軟體的過程中發生操作失誤。3日安裝新機台時並未將此機台於連結網路前先隔離確保無病毒,造成「WannaCry」變種病毒進入公司網路,令機台當機或是重複開機。此次受到感染的機台與自動搬運系統,以及相關的電腦系統,主要是使用Windows 7 卻未安裝修正軟體於機台自動化介面,以致受影響的機台無法運作以及部分自動搬運系統無法正常運作。[ 58]

勒索软件影响了英国医疗系统的运作。[ 59] [ 16] [ 60] Windows XP ,[ 61]

据日本警察厅 声称,截至5月18日,在日本境内被确认的受害事件共21件。具体为东京、大阪等地共4个企业、神奈川县内的行政机关、茨城县的一家医院等。[ 62] 首相官邸 危机管理中心设置“情报联络室”。[ 63] 狭山市 的汽车工厂受WannaCry影响停工一天。[ 64]

此外,巴西圣保罗法院[ 65] 湖嶺醫療網絡 [ 66] [ 67] 雷诺 [ 68] 德国铁路 系统[ 69] 安得拉邦 警察局[ 70] [ 71] 米兰比科卡大学 [ 72] 罗马尼亚外交部 [ 73] [ 74] MegaFon [ 75] [ 76] 俄罗斯铁路 [ 77] [ 78] [ 71] [ 79] [ 80] [ 81] [ 82]

以下以2017年5月第一次大规模传播的病毒版本为主;该病毒早前的一个版本曾于4月透過电子邮件 和有害Dropbox 链接传播,但没有利用Windows漏洞进行主动传播的能力[ 83]

通过利用漏洞,病毒不需要打搅用户,可以静默获得操作系统的特权,然后得以在本地网络中传染。[ 84]

简而言之,程序在加载完成后会调用Windows的CryptoAPI ,新生成一对2048位的RSA 密钥 。密钥对包括私钥和公钥,它们会被存储至被感染计算机;但解密时需要的私钥在存储前会使用程序自带的另一RSA公钥加密,该公钥对应的私钥由攻击者持有。[ 85]

随后程序会遍历存储设备(部分系统文件夹等除外[ 12] 扩展名 的文件;程序在加密文件时使用AES 算法,会为每一个文件随机生成一个128位AES密钥,密钥随后会被程序加载完后生成的RSA公钥加密,并在当前文件加密完后存储在该文件的头部[ 11] 命令提示符 删除设备上的卷影副本 (Shadow copy)备份[ 86] UAC 弹框而被用户注意到[ 87] [ 88]

加密过程结束后,病毒会把系统壁纸替换成英语告示[ 87] [ 60] 机器翻译 [ 89] [ 90] 比特币 [ 87] [ 91] [ 92] [ 93]

程序透過Tor 匿名网络与攻击者的服务器连接[ 87] 局域网 内,隨機连接其他電腦SMB使用的TCP/UDP 445與139等埠以自我传播[ 40] [ 39]

据思科 分析,病毒在感染其他计算机时会尝试透過DoublePulsar [ 94] 连线 》的报道,此病毒也会同时在计算机上安装该后门[ 17] [ 39]

攻击者在程序中硬编码 了至少3个比特币地址(或称“钱包 ”),以接收受害者的赎金[ 95] Twitter 上设置了一个机器人 [ 96] (2017-05-14 ) [update] [ 97]

若想有效防御此蠕虫 的攻击,首先应立即部署Microsoft安全公告MS17-010中所涉及的所有安全更新。Windows XP、Windows Server 2003以及Windows 8应根据微软的用户指导安装更新。

当不具备条件安装安全更新,且没有与Windows XP (同期或更早期Windows)主机共享的需求时,应当根据Microsoft安全公告MS17-010[ 98] [ 99] Windows防火墙 阻止TCP 445端口也具备一定程度的防护效果,但这会导致Windows共享完全停止工作,并且可能会影响其它应用程序的运行,故应当按照微软公司提供的变通办法[ 99]

2017年5月第一次大规模传播时,署名为MalwareTech的英国安全研究员在当时的病毒中发现了一个未注册的域名 ,主因是病毒內建有傳播開關(Kill Switch),會向該域名發出DNS 請求,用於測試病毒是否處於防毒軟件的虛擬運作環境中,由於該域名並沒有設置DNS,所以正常情況是不會有回應,若有回應就說明處於虛擬環境下,病毒會停止傳播以防被防毒軟件清除[ 100] [ 101] [ 102] [ 103]

然而需要注意的是,在部分网络环境下,例如一些局域网、内部网 ,或是需要透過代理服务器 才能访问互联网的网络,此域名仍可能无法正常连接[ 104] [ 39] [ 105] [ 106] [ 107]

該病毒會「读取源文件并生成加密文件,直接把源文件作删除操作」[ 108] Windows10 以下版本的操作系统中,所用私钥 会暂时留在内存中而不会被立即清除。他开发并开源了一个名为wannakey的工具,并称这适用于为感染该病毒且运行Windows XP 的计算机找回文件,前提是该计算机在感染病毒后并未重启,且私钥所在内存还未被覆盖(这需要运气)[ 109] Windows XP 至Windows 7 时期间的多款Windows操作系统[ 110] 图形化 工具以帮助用户恢复文件[ 111] [ 112]

一些人士批评与此事件有关联的美国国家安全局(NSA)。棱镜计划 告密人爱德华·斯诺登 称,如果NSA“在发现用于此次对医院进行攻击的缺陷时就进行私下披露 [ 60] 战斧导弹 发生失窃。”[ 113] [ 114]

也有人士聚焦于网络安全意识方面。德国联邦信息安全办公室 主任Arne Schönbohm声明道:“现在发生的攻击突显出我们的信息社会 是多么脆弱。这对公司是一次警醒,是时候认真考虑IT安全了。”[ 115] [ 116] 美国外交关系协会 数字和网络政策项目负责人亚当·谢加尔 [ 117] 半岛电视台 在文章中引述观点称,许多企业的员工缺乏网络安全方面的训练[ 116] 福布斯 》网站上的一篇专栏文章则认为,该攻击生动地证明了安全 备份 和良好安全习惯的重要性,包括及时安装最新的安全更新[ 118] 英国首相 特雷莎·梅 也就此次攻击发表讲话,称英国国家网络安全中心 [ 119] 国民保健署 的攻击,这是国际性的攻击,全世界数以千计的国家和组织都受到了影响[ 120]

2017年5月29日,据CNET 引述美国安全公司闪点(Flashpoint)发布的报告称,根据对病毒附带的28种语言撰写的勒索信的文法分析研究,病毒制造者有可能是一名中文母语者[ 121] 文法 道地,而英文版有一些语法错误,其他语言版本则更像是借助Google翻译 以机器翻译 而得[ 122] Google 、卡巴斯基 、闪点等多家安全公司的安全研究员曾发文认为,病毒的幕后黑手可能是源自朝鲜的“拉撒路组 [ 123] [ 121] 奇虎360 和安天 的安全工程师认为闪点网络情报公司仅以语言判断是十分不专业的臆测行为,質疑其只是為了吸引目光焦點[ 124]

2017年6月17日,据《华盛顿邮报 》报道,NSA 的内部报告认为此恶意软件来自朝鲜情报机关赞助的黑客团体,并对这份报告有“中等信心(moderate confidence)”。[ 125] 英国国家网络安全中心 北韓 的黑客团队[ 126] [ 127]

2017年10月,微软 总裁布莱德·史密斯(Brad Smith)接受ITV 采访称,他非常相信北韓 是影响全球150个国家摧毁20万台电脑的幕后黑手[ 128]

2017年5月15日,臺灣一名Windows XP 使用者遭受WannaCry的攻擊後,因電腦配備老舊,導致WannaCry程式運作到一半,突然「停止回應」而無法運作。[ 129] [ 130]

^ Cameron, Dell. Today's Massive Ransomware Attack Was Mostly Preventable; Here's How To Avoid It . [2017-05-13 ] . (原始内容存档 于2019-04-09). ^ 不哭! 有办法对付“想哭”电脑勒索病毒了! . BBC中文网. 2017-05-13 [2017-05-14 ] . (原始内容 存档于2021-08-19). ^ 勒索软件威胁远未消失15日开机面临考验 . 人民网. 新华社. 2017-05-15 [2017-05-15 ] . (原始内容 存档于2017-08-05). ^ 揭秘勒索病毒威力有多大:不到十秒所有文件被加密 . 搜狐. [2017-05-24 ] . (原始内容 存档于2019-06-28). ^ 病毒来袭!交通行业网安专家权威答疑支招 . 中国交通新闻网. 2017-05-15 [2017-05-20 ] . (原始内容 存档于2021-06-21). ^ 勒索蠕虫“魔窟(WannaCry)”FAQ之三 . 安天实验室. [2017-05-20 ] . (原始内容 存档于2019-06-19). ^ MSRC Team. Customer Guidance for WannaCrypt attacks . Microsoft . [2017-05-13 ] . (原始内容存档 于2017-05-21). ^ Jakub Kroustek. Avast reports on WanaCrypt0r 2.0 ransomware that infected NHS and Telefonica. . Avast Security News. Avast Software, Inc. 2017-05-12 [2017-05-14 ] . (原始内容存档 于2019-05-05). ^ 9.0 9.1 Fox-Brewster, Thomas. An NSA Cyber Weapon Might Be Behind A Massive Global Ransomware Outbreak . Forbes. [2017-05-12 ] . (原始内容存档 于2018-06-28). ^ Woollaston, Victoria. Wanna Decryptor: what is the 'atom bomb of ransomware' behind the NHS attack? . WIRED UK. [2017-05-13 ] . (原始内容存档 于2017-05-13) (英国英语) . ^ 11.0 11.1 Global WannaCry ransomware outbreak uses known NSA exploits . [2017-05-14 ] . (原始内容存档 于2021-02-11). ^ 12.0 12.1 RANSOM_WCRY.C - Threat Encyclopedia - Trend Micro USA . www.trendmicro.com. [2017-05-14 ] . (原始内容 存档于2021-06-18) (英语) . ^ Marsh, Sarah. The NHS trusts hit by malware – full list . The Guardian. 2017-05-12 [2017-05-13 ] . ISSN 0261-3077 存档 于2017-05-15) (英国英语) . ^ Statement on reported NHS cyber attack . digital.nhs.uk. [2017-05-13 ] . (原始内容存档 于2017-05-19) (英国英语) . ^ Hern, Alex; Gibbs, Samuel. What is 'WanaCrypt0r 2.0' ransomware and why is it attacking the NHS? . The Guardian. 2017-05-12 [2017-05-13 ] . ISSN 0261-3077 存档 于2017-05-12) (英国英语) . ^ 16.0 16.1 NHS cyber-attack: GPs and hospitals hit by ransomware . BBC News. 2017-05-13 [2017-05-13 ] . (原始内容存档 于2017-05-12) (英国英语) . ^ 17.0 17.1 17.2 Larson, Selena. Massive ransomware attack hits 99 countries . CNNMoney. 2017-05-12 [2017-05-13 ] . (原始内容存档 于2017-05-21). ^ Ransomware virus plagues 75k computers across 99 countries . RT International. [2017-05-13 ] . (原始内容存档 于2017-05-12) (美国英语) . ^ cnBeta. 勒索病毒国内蔓延 多地出入境系统受影响瘫痪_警告!_cnBeta.COM . cnbeta. [2017-05-13 ] . (原始内容 存档于2021-08-01) (中文(中国大陆)) . ^ 国家互联网应急中心关于防范Windows操作系统勒索软件Wannacry的情况通报 . 国家互联网应急中心. 2017-05-13 [2017-05-13 ] . (原始内容 存档于2022-04-19). ^ 国家互联网应急中心发布勒索软件情况通报 . 新浪科技. 2017-05-13 [2017-05-13 ] . (原始内容 存档于2021-08-01). ^ 花子健. 这次全球规模的网络病毒攻击 每天动动手指就能解决 . 凤凰网. 2017-05-13 [2017-05-13 ] . (原始内容 存档于2021-06-23) (中文) . ^ 23.0 23.1 23.2 23.3 Microsoft Security Bulletin MS17-010 - Critical . technet.microsoft.com. 微软. 2017-03-14 [2017-05-13 ] . (原始内容存档 于2017-05-21) (英语) . ^ 15:58, 12 May 2017 at. WanaCrypt ransomware snatches NSA exploit, fscks over Telefónica, other orgs in Spain . [2017-05-13 ] . (原始内容存档 于2017-05-19). ^ Menn, Joseph. Russian researchers expose breakthrough U.S. spying program . Reuters . 2015-02-17 [2015-11-24 ] . (原始内容 存档于2015-09-24). ^ NSA-leaking Shadow Brokers just dumped its most damaging release yet . Ars Technica. [2017-04-15 ] . (原始内容存档 于2017-05-13) (美国英语) . ^ misterch0c . GitHub. [2017-04-15 ] . (原始内容 存档于2022-04-09) (英语) . ^ Fox-Brewster, Thomas. Equation = NSA? Researchers Uncloak Huge 'American Cyber Arsenal' . Forbes . 2015-02-16 [2015-11-24 ] . (原始内容存档 于2015-11-19). ^ Latest Shadow Brokers dump—owning SWIFT Alliance Access, Cisco and Windows . Medium. 2017-04-14 [2017-04-15 ] . (原始内容存档 于2017-05-18). ^ Goodin, Dan. >10,000 Windows computers may be infected by advanced NSA backdoor . ARS Technica. [2017-05-14 ] . (原始内容 存档于2017-07-18) (英语) . ^ Over 36,000 Computers Infected with NSA's DoublePulsar Malware . BleepingComputer. [2017-05-14 ] . (原始内容 存档于2021-09-26) (英语) . ^ Goodin, Dan. NSA backdoor detected on >55,000 Windows boxes can now be remotely removed . ARS Technica. [2017-05-14 ] . (原始内容 存档于2017-07-10) (英语) . ^ Broersma, Matthew. NSA Malware 'Infects Nearly 200,000 Systems' . Silicon. [2017-05-14 ] . (原始内容 存档于2017-05-06) (英语) . ^ Cameron, Dell. Today's Massive Ransomware Attack Was Mostly Preventable; Here's How To Avoid It . Gizmodo. 2017-05-13 [2017-05-15 ] . (原始内容存档 于2019-04-09) (英语) . ^ How One Simple Trick Just Put Out That Huge Ransomware Fire . Forbes. 2017-05-13 [2017-05-15 ] . (原始内容存档 于2021-06-04) (英语) . ^ Newman, Lily Hay. The Ransomware Meltdown Experts Warned About Is Here . Wired.com. [2017-05-13 ] . (原始内容存档 于2017-05-19). ^ Russian-linked cyber gang blamed for NHS computer hack using bug stolen from US spy agency . The Telegraph. [2017-05-12 ] . (原始内容存档 于2017-05-12) (英国英语) . ^ Bilefsky, Dan; Perlroth, Nicole. Hackers Hit Dozens of Countries Exploiting Stolen N.S.A. Tool . The New York Times. 2017-05-12 [2017-05-12 ] . ISSN 0362-4331 存档 于2017-05-12). ^ 39.0 39.1 39.2 39.3 Clark, Zammis. The worm that spreads WanaCrypt0r . Malwarebytes Labs. malwarebytes.com. [2017-05-13 ] . (原始内容存档 于2017-05-17). ^ 40.0 40.1 Samani, Raj. An Analysis of the WANNACRY Ransomware outbreak . McAfee. [2017-05-13 ] . (原始内容 存档于2017-05-13). ^ JoseBarreto. The Deprecation of SMB1 – You should be planning to get rid of this old SMB dialect . 微软. 2015-04-21 [2017-05-13 ] . (原始内容存档 于2017-05-21). ^ Windows XP End of Support . www.microsoft.com. [2017-05-13 ] . (原始内容存档 于2016-11-08). ^ The Microsoft Security Response Center (MSRC). Customer Guidance for WannaCrypt attacks . blogs.technet.microsoft.com/msrc. 微软. 2017-05-13 [2017-05-13 ] . (原始内容存档 于2017-05-21). ^ Team, Discuz! Team and Comsenz UI. 腾讯电脑管家论坛 . bbs.guanjia.qq.com. [2017-05-15 ] . (原始内容 存档于2017-08-05). ^ 勒索病毒肆虐背后:互联网“变得更安全了”只是一种错觉| PingWest品玩 . www.pingwest.com. [2017-05-16 ] . (原始内容 存档于2018-06-16). 在腾讯电脑管家论坛关于此次WannaCry的官方知识贴中,主动解释了“为何微软3月发布的补丁会被屏蔽” ^ 马卡. 全国部分高校校园网受大规模病毒攻击:传播迅猛、勒索比特币 . IT之家. 2017-05-12 [2017-05-13 ] . (原始内容 存档于2021-06-03). ^ 仲平. 中国多所校园网发紧急通知:提醒防范勒索软件攻击 . IT之家. 2017-05-13 [2017-05-13 ] . (原始内容 存档于2017-07-24). ^ 何利权. “勒索软件病毒”肆虐中国多所高校:一旦中招便无法“挽救” . 澎湃新闻. 2017-05-13 [2017-05-13 ] . (原始内容存档 于2017-05-17). ^ 远洋. 勒索软件蔓延,国内多地出入境系统疑受影响瘫痪 . IT之家. 2017-05-13 [2017-05-13 ] . (原始内容存档 于2017-05-16). ^ Bank of China ATMs Go Dark As Ransomware Attack Cripples China | Zero Hedge . www.zerohedge.com. 2017-05-13 [2017-05-14 ] . (原始内容存档 于2017-05-16) (英语) . ^ 中西部交管部门受勒索病毒影响山西部分交管业务暂停 . 腾讯科技. 澎湃新闻. 2017-05-15 [2017-05-15 ] . (原始内容 存档于2021-06-16). ^ 为应对勒索病毒!珠海紧急停办公积金业务加固升级内外网络 . 新浪网. [2017-05-15 ] . (原始内容 存档于2017-08-05). ^ 关于防范Windows操作系统勒索软件Wannacry的情况通报 . CNCERT. 2017-05-13 [2017-05-13 ] . (原始内容 存档于2021-06-20). ^ 勒索病毒肆掠全球100国,中国高校大量沦陷 . 网易. 钛媒体. 2017-05-13 [2017-05-16 ] . (原始内容 存档于2017-08-05). ^ 港增14宗WannaCry攻擊 . 明報. 2017-05-17 [2017-05-17 ] . (原始内容 存档于2017-08-05). ^ 本港遭WannaCry攻擊增至31宗警接3宗報案 . 電視廣播有限公司 . 2017-05-16 [2017-05-16 ] . (原始内容 存档于2021-06-15). ^ 【WannaCry殺到】電腦保安事故協調中心:今日新增14攻擊個案 . 明報 . 2017-05-16 [2017-05-16 ] . (原始内容 存档于2017-08-05). ^ 王宏仁. 【臺灣史上最大資安事件】深度剖析台積產線中毒大當機始末(下) . iThome. 2018-08-10 [2019-06-04 ] . (原始内容 存档于2021-06-15) (中文(臺灣)) . ^ Global cyberattack strikes dozens of countries, cripples U.K. hospitals . cbsnews.com. [2017-05-13 ] . (原始内容存档 于2017-05-17) (英语) . ^ 60.0 60.1 60.2 Wong, Julia Carrie; Solon, Olivia. Massive ransomware cyber-attack hits 74 countries around the world . The Guardian . London. 2017-05-12 [2017-05-12 ] . (原始内容存档 于2017-05-21) (英语) . ^ NHS Hospitals Are Running Thousands of Computers on Unsupported Windows XP . Motherboard. [2017-05-13 ] . (原始内容存档 于2017-05-18) (英语) . ^ サイバー攻撃 日本での被害 21件確認 . 2017-05-18. [永久失效連結 ^ 政府サイバー攻撃対策の「情報連絡室」を設置 . 2017-05-15. [永久失效連結 ^ WannaCry勒索病毒阴魂不散:本田汽车工厂遭殃了 . 快科技. 2017-06-22 [2017-06-25 ] . (原始内容 存档于2019-06-10) (中文) . ^ WannaCry no Brasil e no mundo . O Povo. 2017-05-13 [2017-05-13 ] . (原始内容存档 于2017-05-21) (葡萄牙语) . ^ Ontario health ministry on high alert amid global cyberattack | Toronto Star . Thestar.com. 2017-05-13 [2017-05-22 ] . (原始内容存档 于2021-06-04). ^ Instituto Nacional de Salud, entre víctimas de ciberataque mundial . 2017-05-13 [2017-05-14 ] . (原始内容存档 于2017-05-16). ^ France’s Renault hit in worldwide ‘ransomware’ cyber attack . france24.com. 2017-05-13 [2017-05-13 ] . (原始内容存档 于2017-05-21) (西班牙语) . ^ Weltweite Cyberattacke trifft Computer der Deutschen Bahn . faz.net. 2017-05-13 [2017-05-13 ] . (原始内容存档 于2017-05-16) (德语) . ^ Andhra police computers hit by cyberattack . Times of India. 2017-05-13 [2017-05-13 ] . (原始内容存档 于2017-05-14) (英语) . ^ 71.0 71.1 Global cyber attack: A look at some prominent victims . elperiodico.com. 2017-05-13 [2017-05-14 ] . (原始内容存档 于2017-05-20) (西班牙语) . ^ Il virus Wannacry arrivato a Milano: colpiti computer dell'università Bicocca . repubblica.it. 2017-05-12 [2017-05-13 ] . (原始内容存档 于2017-05-17) (意大利语) . ^ (罗马尼亚文) UPDATE. Atac cibernetic la MAE. Cine sunt hackerii de elită care au falsificat o adresă NATO . Libertatea. 2017-05-12 [2017-05-14 ] . (原始内容存档 于2017-05-17). ^ (罗马尼亚文) Atacul cibernetic global a afectat și Uzina Dacia de la Mioveni. Renault a anunțat că a oprit producția și în Franța . Pro TV. 2017-05-13 [2017-05-14 ] . (原始内容存档 于2017-05-16). ^ Massive cyber attack creates chaos around the world . news.com.au. [2017-05-13 ] . (原始内容存档 于2017-05-19). ^ Researcher 'accidentally' stops spread of unprecedented global cyberattack . ABC News . [2017-05-13 ] . (原始内容存档 于2017-05-20). ^ Компьютеры РЖД подверглись хакерской атаке и заражены вирусом . Radio Liberty . [2017-05-13 ] . (原始内容存档 于2017-05-16). ^ Un ataque informático masivo con 'ransomware' afecta a medio mundo . elperiodico.com. 2017-05-12 [2017-05-13 ] . (原始内容存档 于2017-05-12) (西班牙语) . ^ Balogh, Csaba. Ideért a baj: Magyarországra is elért az óriási kibertámadás . HVG . 2017-05-12 [2017-05-13 ] . (原始内容存档 于2017-05-13) (匈牙利语) . ^ เซิร์ฟเวอร์เกม Blade & Soul ของ Garena ประเทศไทยถูก WannaCrypt โจมตี . blognone.com. 2017-05-13 [2017-05-14 ] . (原始内容存档 于2021-06-04) (泰语) . ^ Parkeerbedrijf Q-Park getroffen door ransomware-aanval . ^ PT Portugal alvo de ataque informático internacional . Observador. 2017-05-12 [2017-05-13 ] . (原始内容存档 于2017-05-12) (葡萄牙语) . ^ Massive WannaCry/Wcry Ransomware Attack Hits Various Countries - TrendLabs Security Intelligence Blog . TrendLabs Security Intelligence Blog. 2017-05-12 [2017-05-15 ] . (原始内容 存档于2020-08-09) (英语) . ^ 存档副本 . [2017-05-13 ] . (原始内容 存档于2017-05-13). ^ Trustlook. WannaCry Ransomware Scanner and Vaccine Toolkit . Trustlook. 2017-05-14 [2017-05-14 ] . (原始内容 存档于2017-05-17) (英语) . ^ WannaCrypt ransomware worm targets out-of-date systems . Windows Security. [2017-05-15 ] . (原始内容存档 于2021-02-11) (英语) . ^ 87.0 87.1 87.2 87.3 WannaCry ransomware used in widespread attacks all over the world - Securelist . securelist.com. [2017-05-14 ] . (原始内容 存档于2017-06-03) (英语) . ^ 存档副本 . [2017-10-20 ] . (原始内容 存档于2022-04-07). ^ WanaCrypt0rランサムウェア身代金ウイルス.wncry拡張子ファイル変更 - 無題な濃いログ 無題な濃いログ . [2017-05-14 ] . (原始内容 存档于2018-10-15) (日语) . ^ Lee, Dave. 勒索软件WannaCry网络攻击:“或与朝鲜有关”? . BBC中文网. 2017-05-16 [2017-05-16 ] . (原始内容 存档于2021-05-21) (中文(简体)) . 而要求赎金的文本使用了机器翻译的英文 ^ An NSA-derived ransomware worm is shutting down computers worldwide . Ars Technica. [2017-05-14 ] . (原始内容存档 于2017-05-12) (英语) . ^ What you need to know about the WannaCry Ransomware . Symantec Security Response. [2017-05-14 ] . (原始内容存档 于2021-06-04) (英语) . ^ What You Need to Know About WannaCry Now – Safe and Savvy Blog by F-Secure . [2017-05-14 ] . (原始内容 存档于2017-10-20) (英语) . ^ Player 3 Has Entered the Game: Say Hello to 'WannaCry' . blog.talosintelligence.com. [2017-05-15 ] . (原始内容存档 于2021-06-04) (英语) . ^ 安天对勒索者蠕虫“魔窟”WannaCry支付解密流程分析 (PDF) . [2017-05-23 ] . (原始内容 (PDF) 存档于2017-05-21). ^ Collins, Keith. Watch as these bitcoin wallets receive ransomware payments from the global cyberattack . Quartz. [2017-05-14 ] . (原始内容存档 于2021-06-04) (英语) . ^ 勒索病毒黑客获利达3.2万美元预计周一将大幅增加 . 新浪科技. 2017-05-14 [2017-05-15 ] . (原始内容 存档于2019-06-11). ^ Microsoft安全公告MS17-010 . ^ 99.0 99.1 如何在Windows和Windows Server中启用和禁用SMBv1、SMBv2和SMBv3 . [2017-06-07 ] . (原始内容 存档于2017-06-27). ^ 原來WannaCry 2.0是失敗試作品 ! 真3.0變種版本已開始感染 . Unwire.hk . 2017-05-15 [2017-05-15 ] . (原始内容存档 于2017-05-15) (中文) . ^ Francisco, Nadia Khomami Olivia Solon in San. ' Accidental hero' halts ransomware attack and warns: this is not over [2017-05-15 ] . ISSN 0261-3077 存档 于2019-05-23) (英语) . ^ 英国小哥意外拯救世界8.29英镑阻止网络病毒蔓延 . [2017-05-14 ] . (原始内容 存档于2021-06-15). ^ 勒索病毒全球蔓延 他利用几美元成功阻止灾难 . [2017-05-14 ] . (原始内容 存档于2017-05-13). ^ McCausland, Phil; Petulla, Sam. After Huge Global Cyberattack, Countries Scramble to Halt Spread of Ransomware . NBC News. [2017-05-14 ] . (原始内容 存档于2021-06-20) (英语) . ^ Khandelwal, Swati. It’s Not Over, WannaCry 2.0 Ransomware Just Arrived With No 'Kill-Switch' . The Hacker News. [2017-05-14 ] . (原始内容存档 于2021-06-04) (英语) . ^ Erpressungssoftware: Experten fürchten neue "WannaCry"-Attacken – SPIEGEL ONLINE – Netzwelt . SPIEGEL ONLINE. [2017-05-14 ] . (原始内容 存档于2021-06-18) (英语) . ^ Shieber, Jonathan. Companies, governments brace for a second round of cyberattacks in WannaCry’s wake . TechCrunch. [2017-05-14 ] . (原始内容存档 于2021-06-04) (英语) . ^ 【美亚柏科】针对"WannaCry"勒索病毒推出数据恢复方案 . 搜狐. 2017-05-15 [2017-05-18 ] . (原始内容 存档于2017-08-05). ^ Researcher Open Sources WannaKey Tool That Cracks WannaCry Ransomware Encryption . 2017-05-19 [2017-05-21 ] . (原始内容 存档于2021-06-20). ^ Wanakiwi是WannaCry勒索病毒的快速解法(只要你还没重启...) . engadget. 2017-05-19 [2017-05-20 ] . (原始内容 存档于2019-06-12). ^ 安天发布魔窟WannaCry蠕虫解密工具 ,微信公众号文章 的存档^ 阿里云安全团队发布WannaCry“一键解密和修复”工具 . 阿里云. [2017-05-21 ] . (原始内容 存档于2019-06-10). ^ Ransomware attack 'like having a Tomahawk missile stolen', says Microsoft boss . The Guardian. 2017-05-14 [2017-05-15 ] . (原始内容 存档于2022-04-07) (英语) . ^ Smith, Brad. The need for urgent collective action to keep people safe online . microsoft.com. Microsoft. [2017-05-14 ] . (原始内容存档 于2017-05-16) (英语) . ^ WannaCry: BSI ruft Betroffene auf, Infektionen zu melden . heise online. [2017-05-14 ] . (原始内容 存档于2022-04-08) (德语) . ^ 116.0 116.1 WannaCry: What is ransomware and how to avoid it . Al Jazeera. [2017-05-14 ] . (原始内容存档 于2018-10-17) (英语) . ^ Helmore, Edward. Ransomware attack reveals breakdown in US intelligence protocols, expert says . The Guardian. 2017-05-13 [2017-05-14 ] . (原始内容存档 于2021-06-04) (英语) . ^ Coughlin, Tom. WannaCry Ransomware Demonstrations The Value Of Better Security and Backups . Forbes. [2017-05-14 ] . (原始内容 存档于2022-04-07) (英语) . ^ 专家揭勒索病毒:1台电脑染毒将攻击网内其他电脑 . 央视网. [2017-05-15 ] . (原始内容 存档于2019-06-10) (中文(中国大陆)) . ^ Smith-Spark, Laura; Veselinovic, Milena; McGann, Hilary. UK prime minister: Ransomware attack is global . CNN. [2017-05-13 ] . (原始内容 存档于2021-09-01). ^ 121.0 121.1 WannaCry勒索病毒再研究:攻击者的母语或是中文 . 网易科技. [2017-05-29 ] . (原始内容 存档于2017-08-05). ^ 美專家分析WannaCry 幕後黑手通曉中文 . 东网. 东方报业. [2017-05-30 ] . (原始内容 存档于2021-06-19). ^ 威锋网. 谷歌卡巴斯基等发现:勒索病毒幕后黑手或来自朝鲜 . 搜狐. 2017-05-16 [2017-05-29 ] . (原始内容 存档于2019-06-02). ^ 美网络情报公司臆测勒索软件与中国有关专家:分析极不专业且不靠谱 . 中国日报网. 2017-06-10 [2017-06-17 ] . (原始内容 存档于2021-06-22). ^ The NSA has linked the WannaCry computer worm to North Korea . 华盛顿邮报 . 2017-06-14 [2017-06-17 ] . (原始内容存档 于2021-06-04). ^ WannaCry ransomware attack 'linked to North Korea' . [2017-06-17 ] . (原始内容 存档于2022-05-04). ^ IT之家. 英美安全机构同发报告:朝鲜黑客应对勒索病毒事件负责 . 搜狐. [2017-06-17 ] . [永久失效連結 ^ N. Korea stole cyber tools from NSA, carried out WannaCry ransomware attack – Microsoft chief . [2017-10-15 ] . (原始内容 存档于2022-03-05). ^ 入侵「骨董電腦」踢鐵板 WannaCry遭XP「強制中止」只能Cry . 東森新聞. 2017-05-16 [2017-12-12 ] . (原始内容 存档于2017-12-13). ^ Windows XP computers were mostly immune to WannaCry . [2020-07-17 ] . (原始内容存档 于2021-02-11).

电脑入侵

事件 政府机构 黑客组织 个人 恶意软件 概念·思想 手段·技术